Mise en place d'un VPN IPSec

Policy Based vs Route Based

Il existe deux types de tunnel IPSec qui peuvent être mis en place sur Cloud Director :

Policy Based

Fonctionnement

Utilise des politiques manuelles basées sur des règles prédéfinies pour déterminer quel trafic traverse le tunnel VPN.

Les règles (ou politiques) sont configurées sur la Edge Gateway pour associer des sous-réseaux locaux et distants (ou des adresses IP spécifiques).

Le trafic est envoyé dans le tunnel uniquement si une règle spécifique le correspond.

Caractéristiques

Configuration basée sur des critères comme :

Les adresses IP locales et distantes.

Les protocoles et ports.

Convient aux scénarios simples, comme la connexion de deux sites spécifiques avec un nombre limité de flux.

Avantages

Contrôle fin sur le type de trafic autorisé à passer dans le tunnel.

Simple à configurer pour des connexions point à point ou lorsque peu de sous-réseaux doivent être connectés.

Moins de surcharge de gestion dans des environnements où les besoins en connectivité sont limités.

Limites

Difficulté à gérer des scénarios complexes avec plusieurs sous-réseaux ou trafic dynamique.

Incompatible avec les protocoles de routage dynamiques (comme OSPF ou BGP).

Résumé de configuration

Paramétrage | Commentaire |

|---|---|

Name | Nom du tunnel VPN |

Description (optionnel) | Description du tunnel VPN |

Type | Policy Based |

Security Profile | Default |

Status | Enable |

Logging | Enable |

Authentication Mode | PSK/Certificate |

Local Endpoint

| Définir l’IP publique locale et spécifier les IP/réseaux qui transiteront par le VPN |

Remote Endpoint

| Définir l’IP publique distante et spécifier les IP/réseaux qui transiteront par le VPN |

Routed Based

Fonctionnement

Crée une interface tunnel logique (par exemple, une interface VTI - Virtual Tunnel Interface) pour le VPN.

Le trafic est acheminé dans le tunnel via des tables de routage. Les routes définissent quel trafic local doit être envoyé au réseau distant via le VPN.

Compatible avec des protocoles de routage dynamiques comme BGP ou OSPF, permettant une gestion automatique des routes.

Caractéristiques

Permet une connectivité plus flexible et dynamique entre plusieurs sites ou environnements hybrides.

Convient particulièrement pour connecter plusieurs sous-réseaux ou dans des environnements en croissance.

Avantages

Très flexible pour des environnements multi-sites ou hybrides.

Compatible avec des protocoles de routage dynamiques, ce qui facilite la gestion des routes dans des environnements complexes.

Permet la connexion simultanée de nombreux sous-réseaux.

Limites

Complexité accrue dans la configuration initiale.

Peut nécessiter une gestion complémentaire des routes si les protocoles de routage dynamiques ne sont pas utilisés.

Résumé de configuration

Paramétrage | Commentaire |

|---|---|

Name | Nom du tunnel VPN |

Description (optionnel) | Description du tunnel VPN |

Type | Route Based |

Security Profile | Default |

Status | Enable |

Logging | Enable |

Authentication Mode | PSK/Certificate |

Local Endpoint

| Définir l’IP publique locale |

Remote Endpoint

| Définir l’IP publique distante |

Tunnel Interface | IP locale de l’interface VTI |

Synthèse des 2 modes

Les tunnels policy-based sont plus simples et conviennent aux configurations statiques, tandis que les tunnels route-based offrent plus de flexibilité et de support pour les environnements dynamiques.

Critère | VPN Policy-Based | VPN Route-Based |

|---|---|---|

Mode de sélection du trafic | Basé sur des règles (adresses, protocoles, ports) | Basé sur les routes dans la table de routage |

Granularité de contrôle | Fine (règles spécifiques) | Basée sur les sous-réseaux ou plages d'IP |

Flexibilité | Limité aux règles définies | Très flexible (idéal pour des topologies dynamiques) |

Protocoles de routage | Non pris en charge | Compatible avec OSPF, BGP |

Complexité de configuration | Relativement simple | Plus complexe, surtout avec des protocoles de routage |

Cas d'utilisation typique | VPN site-à-site pour quelques flux spécifiques | Scénarios multi-sites ou hybrides, connectivité de datacenters |

Security profiles

Les VPN Security Profiles font partie des paramètres de sécurité configurés lors de la création ou de la gestion de tunnels VPN. Ils définissent les niveaux de sécurité utilisés pour l'établissement, le chiffrement et l'authentification des connexions VPN. Ces profils garantissent que les tunnels VPN respectent des politiques de sécurité adaptées aux besoins de l'organisation.

Phase 1 : IKE (Internet Key Exchange)

Cette phase configure la négociation initiale entre les pairs VPN pour établir une association de sécurité (SA). Voici les paramètres communs :

Version IKE :

IKEv1 : Standard classique, moins sécurisé.

IKEv2 : Version plus récente, recommandée pour de meilleures performances et une sécurité accrue.

Encryption

Détermine la façon dont les données sont chiffrées pendant la phase d'établissement du tunnel :AES-128, AES-256 (recommandés pour une sécurité forte).

AES-GCM-128, AES-GCM-192, AES-GCM-256 (chiffrement et authentification intégrés, recommandés si les compatibilités le permettent)

Digest

Garantit l'intégrité des données échangées.SHA-1 (moins sécurisé, déconseillé).

SHA-256, SHA-384 ou SHA-512 (recommandés pour une sécurité accrue).

Diffie-Hellman Group

Définit la robustesse de l'échange de clés :Groupes : 2, 5, 14, 15, 16, 19, 20, 21 (plus le groupe est élevé, plus il est sécurisé mais plus il consomme de ressources).

Association Life Time

Définit combien de temps une SA est valide avant d'être renouvelée.

Typiquement entre 3600 et 86400 secondes.

Configuration recommandée

Composant | Valeur |

|---|---|

Version IKE | IKEv2 |

Encryption | AES-256 (ou AES-GCM-256) |

Digest | SHA-512 (si pas d’AES-GCM) |

Diffie-Hellman Group | Group21 |

Association Life Time | 28800 |

Phase 2 : IPsec

Une fois la phase 1 terminée, la phase 2 gère le trafic à proprement parler. Les paramètres incluent :

Encryption

AES-128, AES-256 (recommandés).

AES-GCM-128, AES-GCM-192, AES-GCM-256 (chiffrement et authentification intégrés, recommandés si les compatibilités le permettent)

Digest

SHA-1 (moins sûr).

SHA-256, SHA-384 ou SHA-512 (recommandés pour une sécurité accrue).

Diffie-Hellman Group

Définit la robustesse de l'échange de clés :Groupes : 2, 5, 14, 15, 16, 19, 20, 21 (plus le groupe est élevé, plus il est sécurisé mais plus il consomme de ressources).

Association Life Time

Définit combien de temps une SA (Security Association) est valide avant d'être renouvelée.

Typiquement entre 3600 et 86400 secondes.

Composant | Valeur |

|---|---|

Encryption | AES-256 (ou AES-GCM-256) |

Digest | SHA-512 (si pas d’AES-GCM) |

Diffie-Hellman Group | Group21 |

Association Life Time | 14400 |

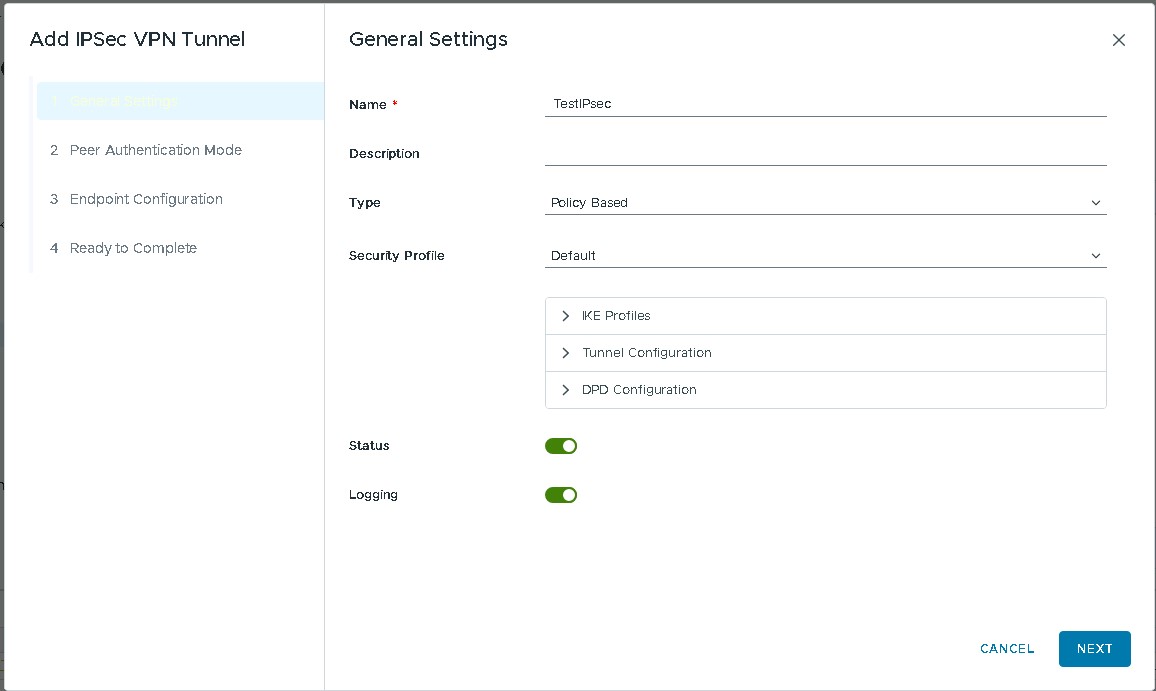

Configuration VCD

Policy Based

Etapes | Actions | Visualisation | Commentaire | Chemin |

|---|---|---|---|---|

1 | Se connecter sur la Edge Gateway Dans Services → IPsec VPN → New

|  | ||

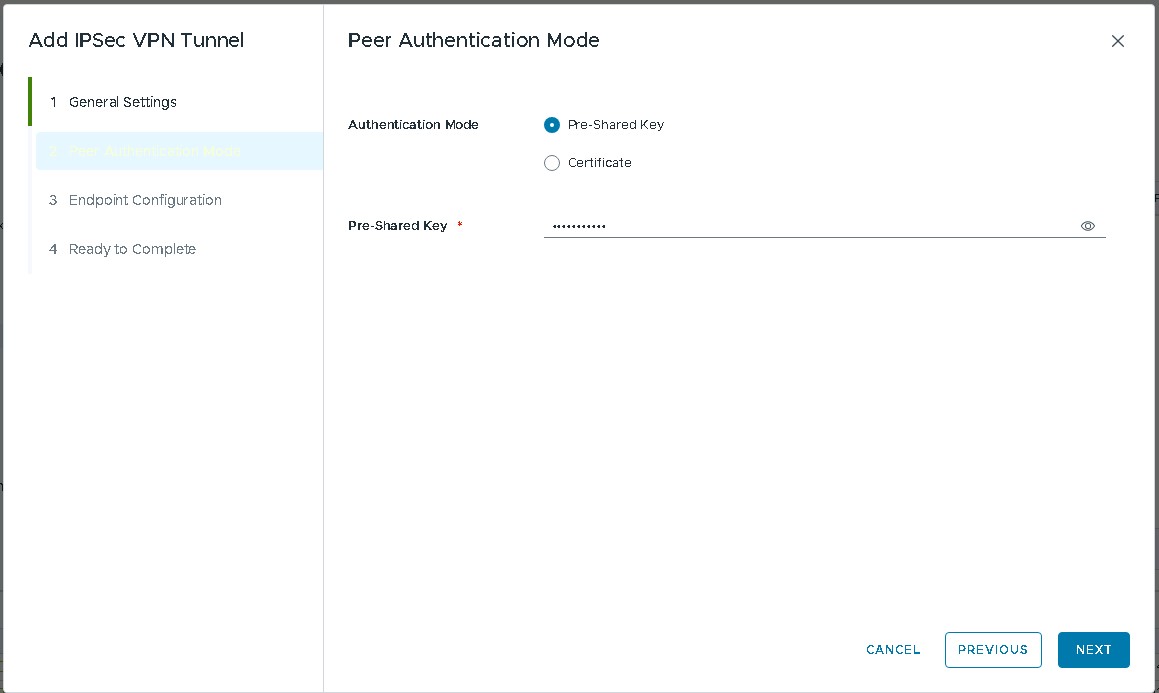

2 | Authentification Mode → Pre-Shared Key |  | ||

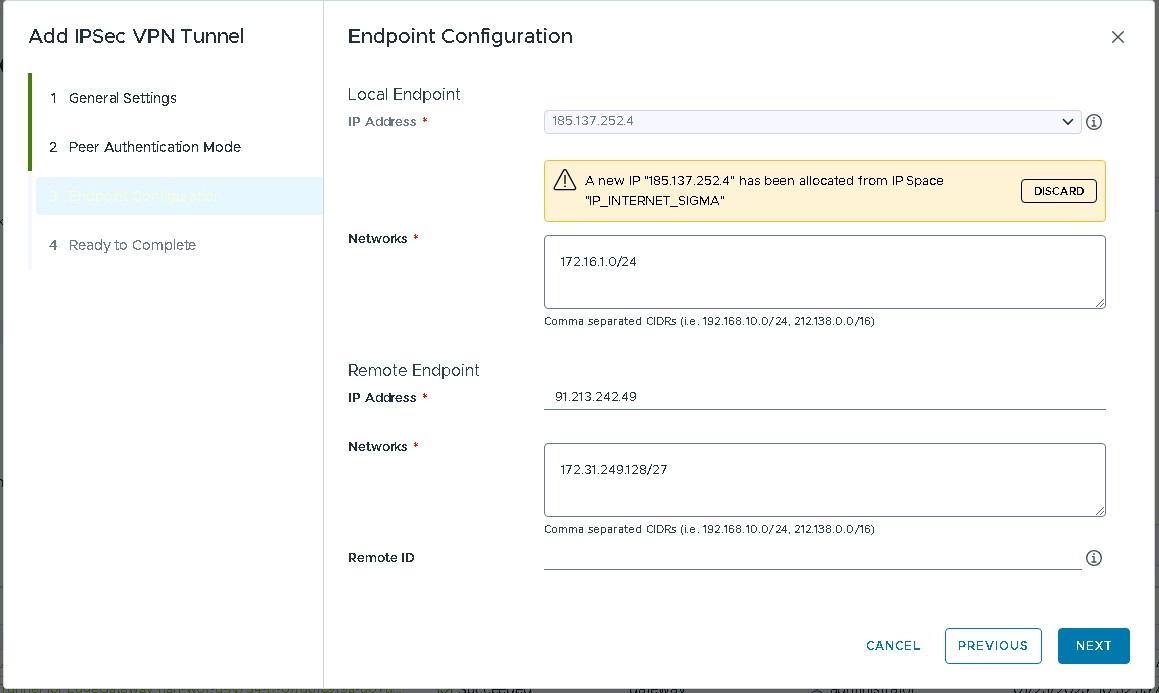

3 | Configurer les points de terminaisons réseau.

|  | ||

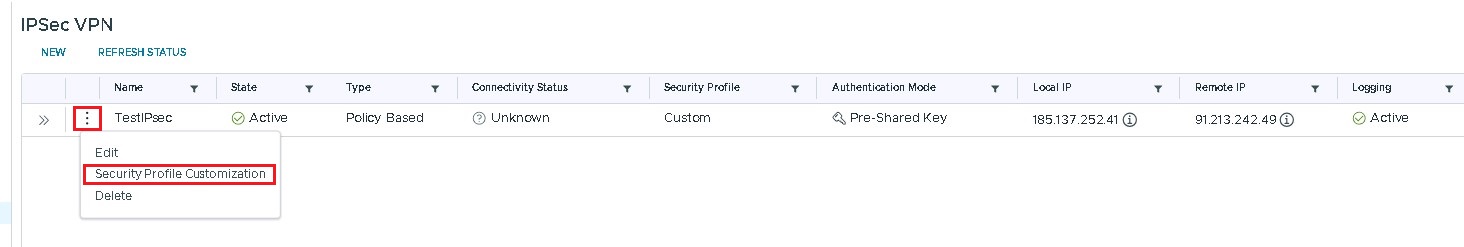

4 | Le tunnel est désormais visibles dans les services VPN IPsec. Pour ensuite configurer les profiles de sécurité (authentification, encryptions, etc …), il faut sélectionner Security Profile Customization : |  | ||

5 | Les profiles de sécurité du tunnel local doivent être équivalents aux profiles de sécurité du tunnel distant, sans quoi, le tunnel ne montera pas. Vous pouvez ensuite retourner dans les règles firewalls afin de mettre en place votre matrice de flux IPSec et faire vos tests de connectivité. |  | ||

6 | Configurer les règles de flux. | Voir la partieAccès à Internet | Ouverture-des-flux . Cela concerne la partie ouverture des flux sur internet mais elle peut êter adapté a des ouvertures de flux depuis/vers IPSEC. |

Routed Based

Etapes | Actions | Visualisation | Commentaire | Chemin | |

|---|---|---|---|---|---|

1 | De même que pour les IPSec de type policy-based, il faut configurer le local et le remote endpoint (IP publique). | Reprendre les étapes d’implémentation Policy Based | |||

2 | créer une sous interface virtuelle (VTI) afin de pouvoir router le/les réseaux distant(s) vers cette sous interface.

| ||||

3 | Créer la/les route(s) statique(s) à mettre en place. Dans l’exemple ci-dessous, on veut joindre le réseau distant 172.31.249.128/27, on lui précise donc comme prochain saut l’IP de l’interface VTI distante. Tout le trafic pour joindre le 172.31.249.128/27 sera alors routé vers cette interface. | ||||

4 |

| ||||

5 | Configurer les règles de flux. | Voir la partie Accès à Internet | Ouverture-des-flux . Cela concerne la partie ouverture des flux sur internet mais elle peut êter adapté a des ouvertures de flux depuis/vers IPSEC. |