Accès à Internet

Cette documentation décrit l’accès au service Internet au sein du Cloud Hostiz.

Le service d’accès internet permet de fournir du transit IP sur Internet pour sa navigation, sa publication d’application, ses VPN.

La lutte contre les attaques distribuées (DDOS) et la détection d’intrusion (IDS/IPS) sont incluses dans l’offre de bande passante « protégée ».

Ce service inclut de la bande passante internet multi-homée (utilisation de plusieurs fournisseurs internet en parallèle).

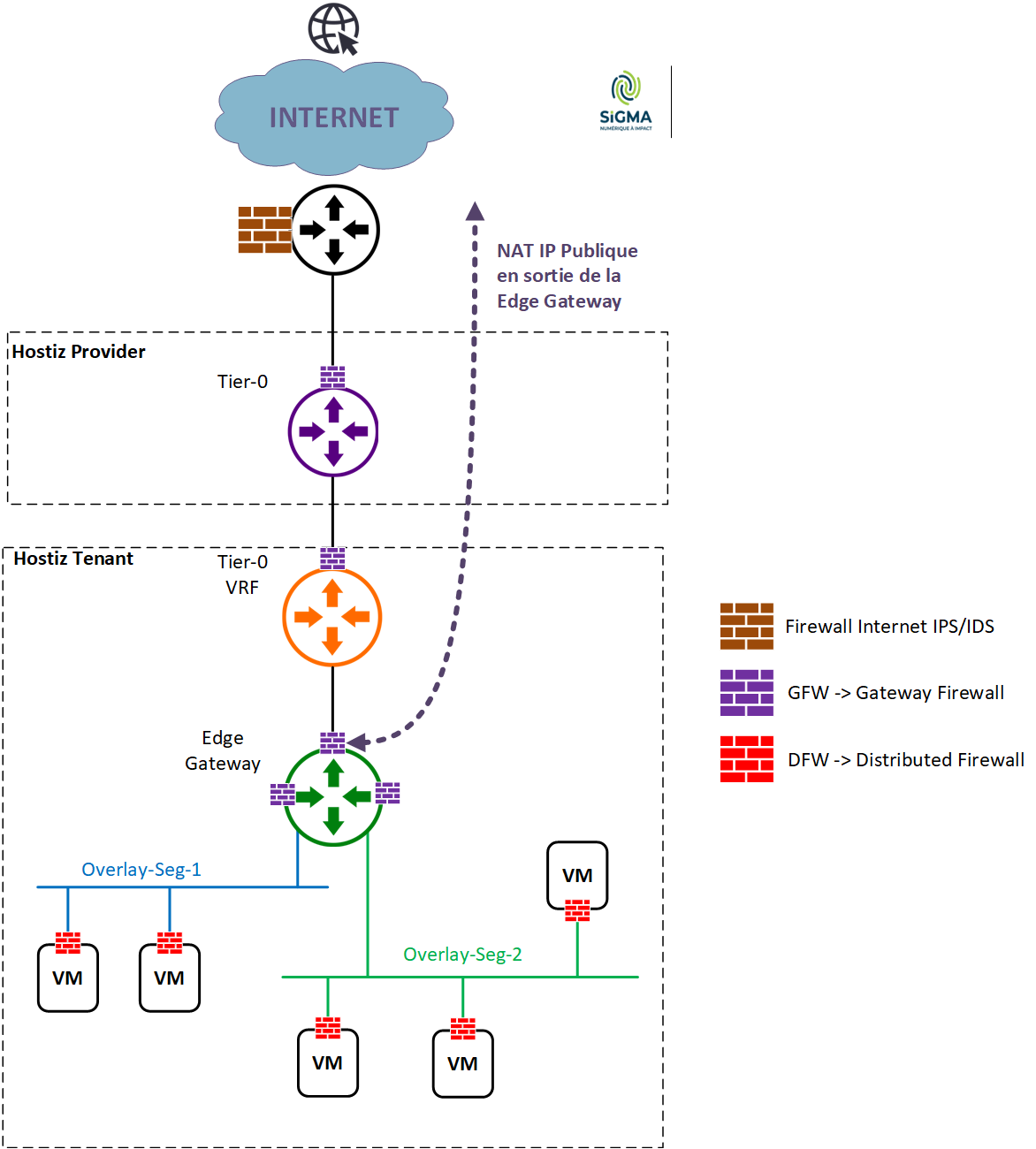

Un cluster de firewalls SIGMA est positionné entre la solution cloud et internet afin d’accroitre la sécurité (IDS/IPS, blocage de pays à risque, blocage de flux illégitimes, …) et de maitriser la bande passante par tenant (shaping). Une bande passante de 100Mbps est appliquée par défaut lors de la création du tenant. Celle-ci peut être augmentée après ouverture d’une demande de service.

Architecture Internet

Autorisations par défaut

Par défaut, le firewall gateway (GFW) et le firewall distribué (DFW) sont configurés avec des règles de DROP implicite.

GFW

règle de deny implicite pour les flux Nord/Sud (visible dans l’interface Cloud Director)

DFW

règle de deny implicite pour les flux Est/Ouest (visible dans l’interface Cloud Director)

règle de deny implicite pour les flux Nord/Sud (non visible dans l’interface Cloud Director)

De nouvelles règles firewalls devront être implémentées pour autoriser les flux Nord/Sud.

Accès au service

Souscription d’une IP publique et mise en place d’un NAT

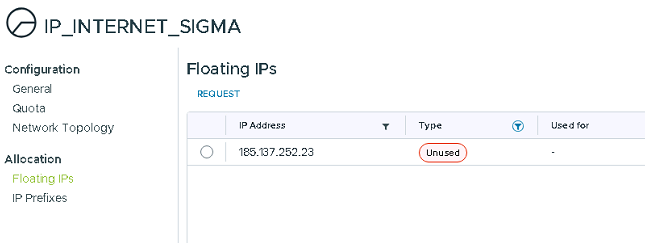

la souscription à une IP publique dans le scope 185.137.252.0/23 est nécessaire.

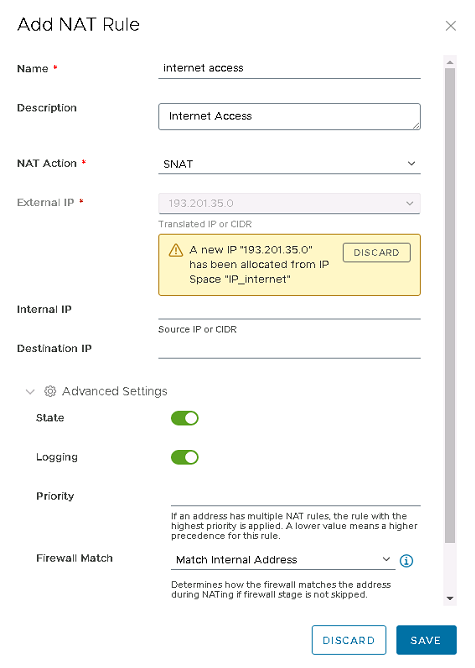

un NAT doit-être implémenté pour permettre les communications en IP publiques.

Étapes | Actions | Visualisations | Commentaires | Chemin d’accès |

|---|---|---|---|---|

1 | Provisionner une IP publique |  | Si le tenant dispose déjà d’une IP publique, cette étape peut-être ignorée. Cette étape peut également être réalisée dans l'étape suivante via le bouton “Request” du menu “External IP” lors de la création de la règle de NAT directement (voir ci-dessous) | Networking :: IP Spaces :: IP_INTERNET_SIGMA :: Allocation :: Floating IPs :: REQUEST |

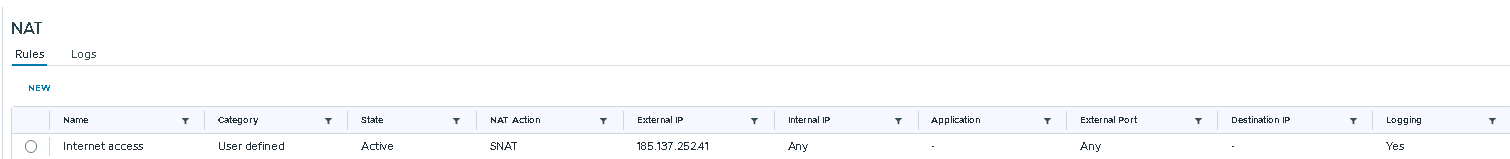

2 | Créer une règle de NAT sortante (SNAT) pour traduire les IPv4 internes en une IP publique afin de permettre l’accès à internet |  | La nouvelle règle apparait dans la liste. Celle-ci peut être éditée ou supprimée :  | Networking :: Edge Gateways :: nan-w01-p-<tenant>-t1-01 :: Services : NAT :: NEW |

Ouverture des flux

La stratégie d’ouverture des flux repose sur l’anticipation de la mise en place de règles basées sur des FQDN.

Dans le cas où des règles vers des FQDN doivent-être (ou devront-être) implémentées, l’approche de gestion des règles firewall sera différente :

Principe n°1 : présence de règles FQDN

Flux sortants restrictifs sur DFW

Flux sortants permissifs sur GFW

Principe n°2 : aucune règle de type FQDN

Flux sortants permissifs sur DFW ou flux sortants restrictifs sur DFW

Flux sortants restrictifs sur GFW

Nous recommandons vivement d’adopter le principe n°1 dès le départ, car une fois la stratégie mise en œuvre, il sera complexe de la modifier en cas d’évolution des besoins.

De ce fait, la procédure suivante part du principe que des FQDNs seront implémentés (ou pourront l'être ultérieurement).

Mise en place d’une règle d’accès internet avec comme destination un réseau ou une IP

Pour ouvrir les flux vers internet, nous recommandons le fonctionnement suivant :

Mise en place d’un TAG accès internet

permet de restreindre et de gérer efficacement les serveurs qui ont besoin d’un accès internet

Rattacher le TAG a un groupe dynamique.

Mise en place d’une règle permissive sur le Gateway Firewall

Mise en place des règles restrictives sur le Distributed Firewall

Cette procédure est valable pour la mise en place d’un accès vers internet, mais elle peut être adaptée pour tout autre type d’accès visé (le nom des objets et l’adressage seront donc à adapter en conséquence).

Étapes | Actions | Visualisations | Commentaires | Chemin d’accès |

|---|---|---|---|---|

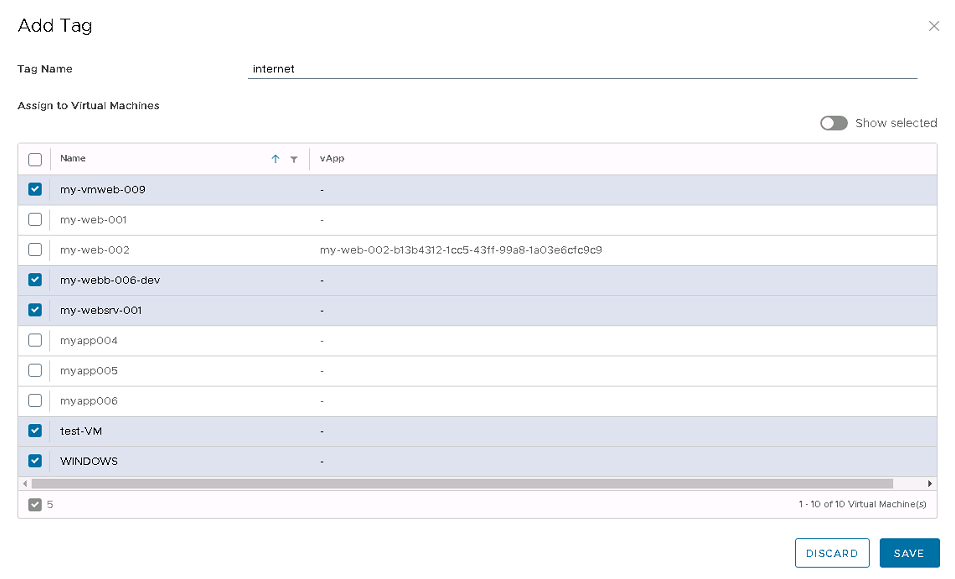

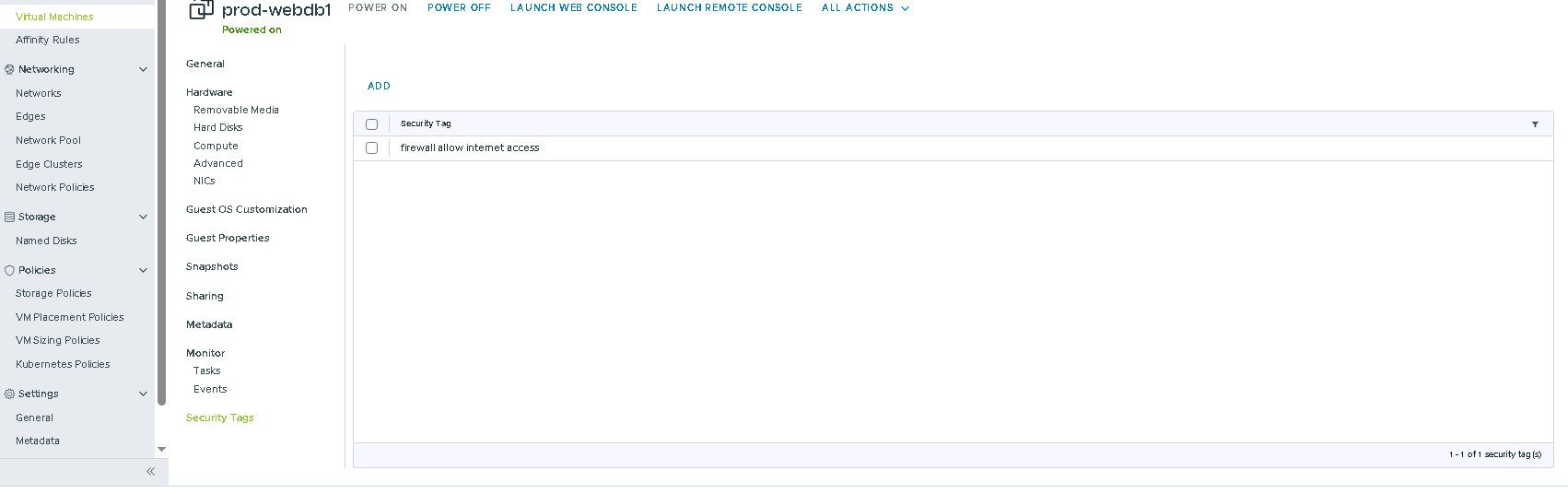

1 | Créer un tag dédié à l'évasion internet et l’affecter aux VMs qui nécessitent un accès au service :

|  | Cet objet sera utilisé ultérieurement sur un groupe dynamique. Possibilité alternative : créer le tag directement sur une VM  | Networking :: Security Tags :: ADD TAG |

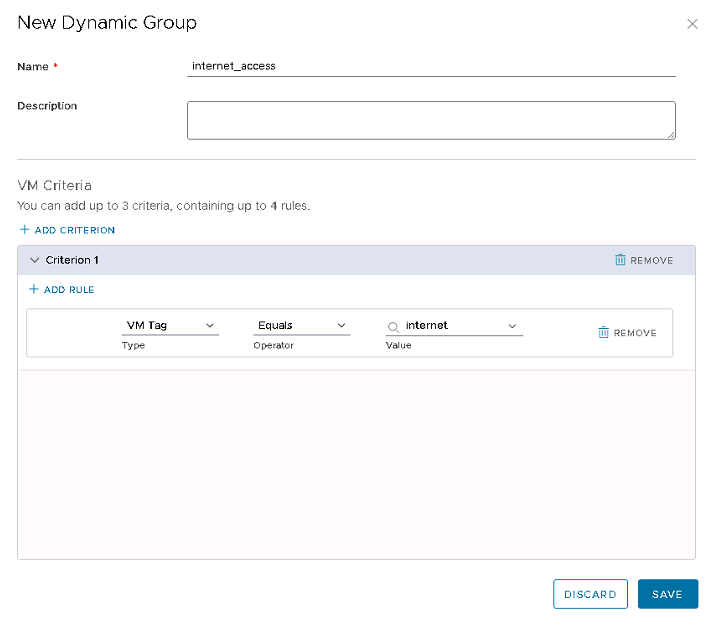

2 | Créer un groupe dédié à l'évasion internet :

|  | Cet objet sera utilisé ultérieurement sur le Gateway Firewall et le Distributed Firewall. | Networking :: Edge Gateways :: nan-w01-p-<tenant>-t1-01 :: Security :: Dynamic Groups :: NEW Possibilité alternative : créer le groupe dynamique depuis le firewall du DFW (Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Distributed Firewall :: Security :: Dynamic Groups :: NEW) |

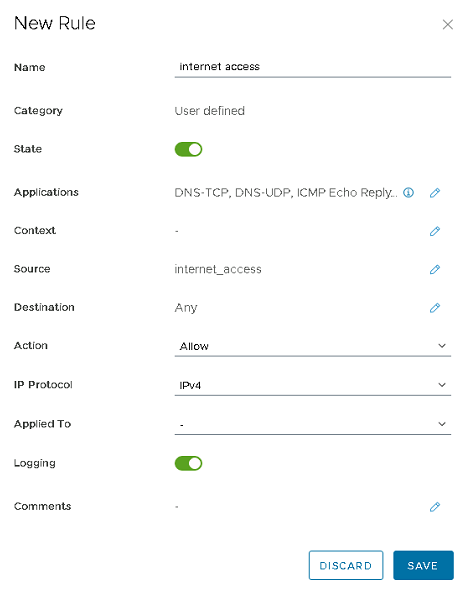

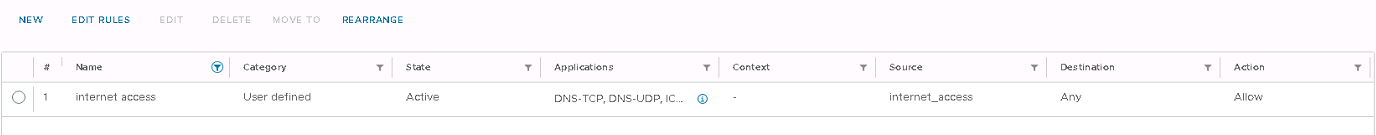

3 | Création d’une règle firewall sur la Edge Gateway

|  | La source reprend le groupe dynamique dédié a l’évasion internet. Le filtrage sortant est géré à la source (sur le DFW), d’où la permissivité en destination sur la règle Gateway Firewall. Les protocoles (champ Applications) sont à adapter en fonction des besoins. Visualisation règle firewall :  | Networking :: Edge Gateways :: nan-w01-p-<tenant>-t1-01 :: Security :: Firewall :: NEW |

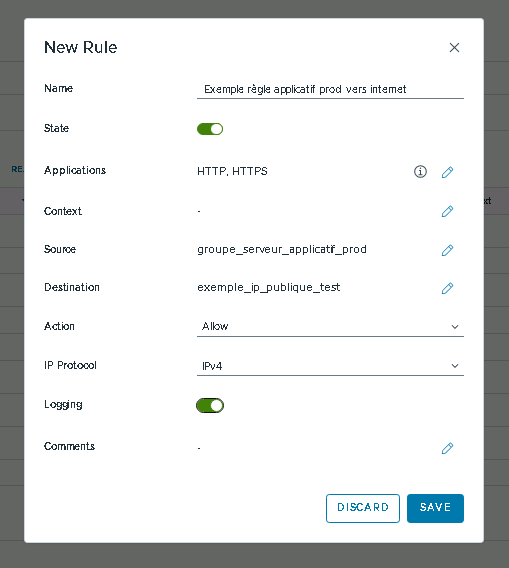

4 | Création d’une règle firewall sur le distributed firewall |  | C’est a ce niveau qu’il faut être le plus restrictif possible. Le filtrage des règles réseaux vers internet doit être le plus précis possible au niveau de la source, de la destination et des applications (ports TCP/UDP). Néanmoins, dans le cas d’une règle vers ANY DESTINATION, il est primordiale de placer cette règle en-dessous de la règle implicite (bouton REARRANGE). Le cas échant, la règle permettra de matcher tout le trafic interne. Pour les sources, il est possible de se baser sur :

Pour les destinations (entités sur internet) :

Un static groups et un IP Sets permet d’exclure la notion de tag et d'inclure la notion de réseaux/IP/ranges. Exemples de règle firewall :

etc… | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Distributed Firewall :: NEW |

Mise en place d’une règle d’accès internet avec comme destination un FQDN

Pour pouvoir créer une règle d’accès internet vers un FQDN (Fully Qualified Domain Name) internet, il faut au préalable créer une règle firewall DFW de type “Context DNS” afin de pouvoir résoudre les noms de domaine.

Mise en place de la règle Context DNS sur le DFW

Création de l’Attribut FQDN

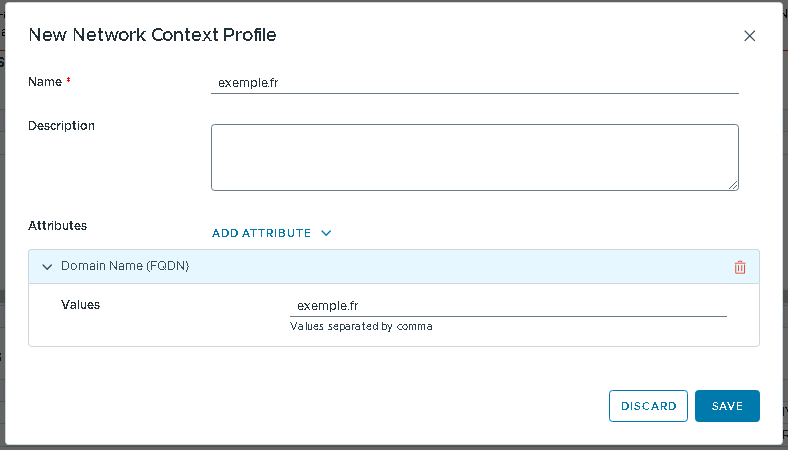

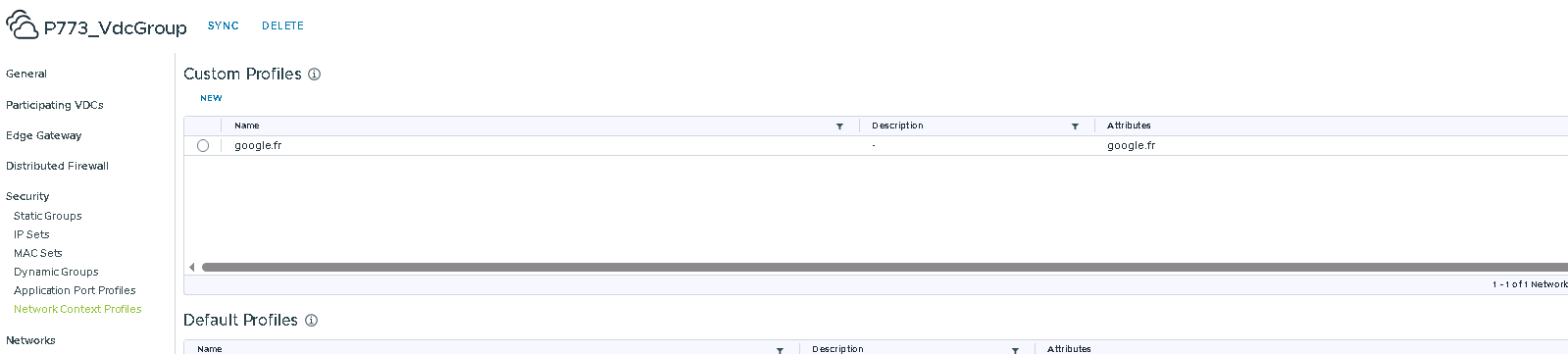

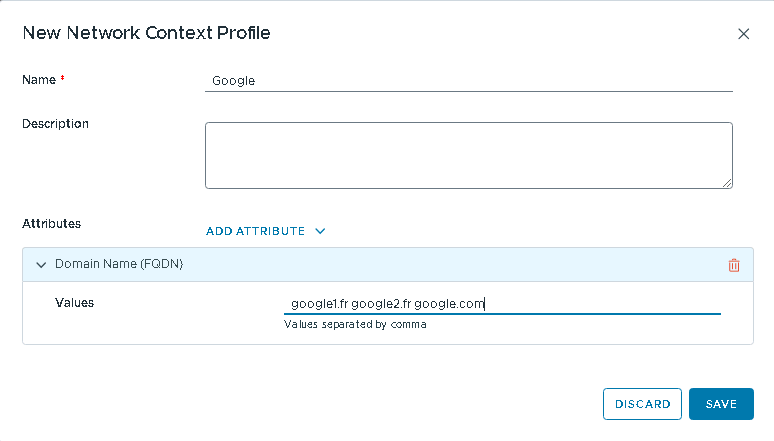

Création du profil Network Context Profiles.

C’est via ces profils que les attributs FQDN seront affectés

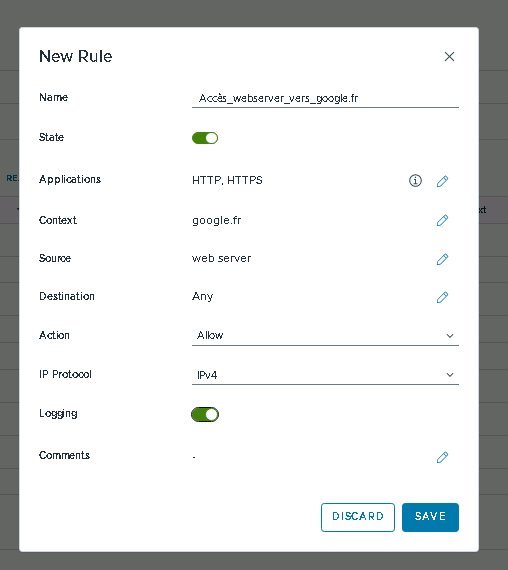

Création du flux internet vers FQDN

NB : les règles de filtrage FQDN ne sont possibles que sur DFW

Étapes | Actions | Visualisations | Commentaires | Chemin d’accès |

|---|---|---|---|---|

1 | Mise en place de la règle Context DNS sur le DFW | L’implémentation de cette règle est décrite ici (elle peut être adaptée pour tout type de serveurs DNS cibles). | ||

2 | Création de l’Attribut FQDN | Faire la demande auprès de l'équipe Cloud Sigma en spécifiant les FQDN à créer. | ||

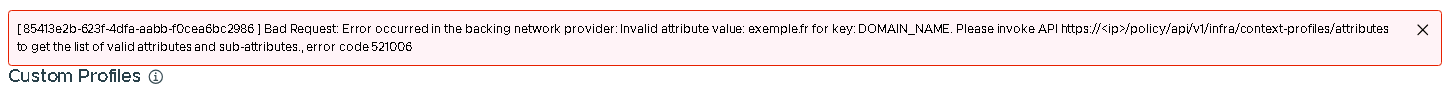

3 | Création du profil Network Context Profiles. |   | Un Network Context Profile peut contenir plusieurs attributs FQDN.  Si une erreur similaire est constatée, cela signifie que l’attribut FQDN n’existe pas (Values Domaine Name FQDN) :  → retour à l'étape 1 | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security :: Network Context Profile ::NEW |

4 | Création du flux internet vers FQDN |

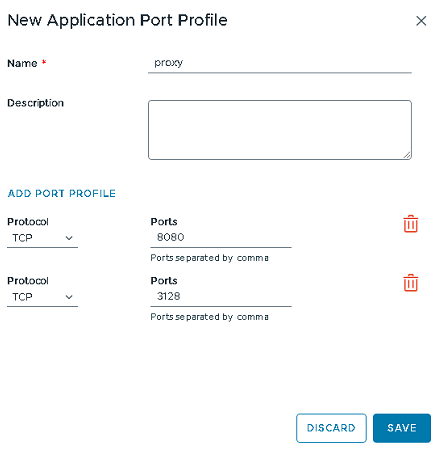

| La destination s’applique au niveau du Context (voir capture visualisations)

Dans le cas d’un autre service, il est possible que le protocole et le ports n’existent pas par défaut. Il faut donc créer un Application Port Profile. Exemple :  NB : les règles FQDN ne fonctionnent pas pour l’ICMP | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Distributed Firewall :: NEW |