🏢Accès aux services Cloud SIGMA

Cette documentation décrit les services fournis au sein du Cloud Hostiz et leurs méthodes d’accès.

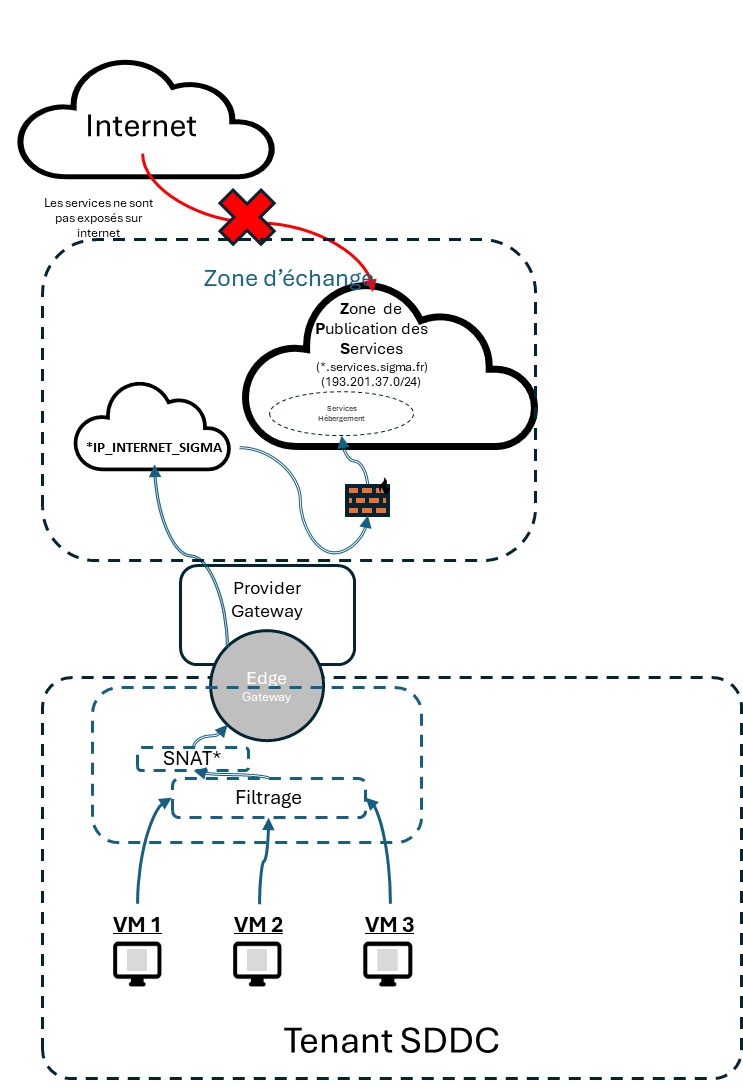

Les services Cloud SIGMA sont des services accessibles depuis les tenants Hostiz au travers d’une connectivité IP publique.

Architecture de services

Listing des services

Chaque service présent ci-dessous est accessible depuis le tenant Hostiz. Les services sont exposés publiquement et accessibles en IPv4 et en IPv6.

Voici les ranges IP utilisés par les services Cloud SIGMA :

Range IPv4 : 193.201.35.0/24

Range IPv6 : 2a01:6960:1007:1::4:0/112

Services | FQDN | Adresses IPv4 | Adresses IPv6 | Ports | Usages recommandés | Descriptions |

|---|---|---|---|---|---|---|

DNS | sapin.services.sigma.fr noyer.services.sigma.fr | 193.201.35.1 193.201.35.2 | 2a01:6960:1007:1::4:1 2a01:6960:1007:1::4:2 | UDP/53 (DNS) | Adresses IP | Résolution de noms externe |

NTP | ntp1.services.sigma.fr ntp2.services.sigma.fr | 193.201.35.3 193.201.35.4 | 2a01:6960:1007:1::4:3 2a01:6960:1007:1::4:4 | UDP/123 (NTP) | FQDN | Synchronisation de l'heure pour les serveurs |

Patching Windows | wupdate.services.sigma.fr | 193.201.35.10 | 2a01:6960:1007:1::4:10 | TCP/443 (HTTPS) TCP/80 (HTTP) | FQDN | Téléchargement des KB (WSUS) |

Patching Linux | aptly.services.sigma.fr | 193.201.35.28 | 2a01:6960:1007:1::4:28 | TCP/443 (HTTPS) | FQDN | Téléchargement des paquets (dépôt) |

Logs - Apps | logs-syslog-apps.services.sigma.fr | 193.201.35.27 | 2a01:6960:1007:1::4:27 | TCP/443 (HTTPS) | FQDN | Collecte et centralisation des logs applicatifs |

Relai de mails | smtp.services.sigma.fr | 193.201.35.14 | 2a01:6960:1007:1::4:14 | TCP/465 (SMTPS) TCP/587 (SMTP)S | FQDN | Relai SMTP |

Dernière MAJ : 24/03/2025

Accès aux services

La procédure suivante décrit la méthode d’accès aux services en IPv4, néanmoins celle-ci peut-être déclinée en IPv6 si un besoin le nécessite.

Souscription d’une IP publique et NAT

Si le tenant dispose déjà d’un accès à internet, cette étape peut-être ignorée.

Ouverture des flux

Pour ouvrir les flux vers la zone de services, nous recommandons le fonctionnement suivant :

Mise en place d’une règle DNS Cloud SIGMA

permet de fournir une résolution de nom sur des FQDN public

permet de mettre en cache les résolutions pour les ouvertures DFW sur des FQDN (peut servir pour la résolution DNS des services et des autres ressources disponibles sur internet)

Mise en place d’une règle vers un autre service Cloud SIGMA

Néanmoins, il est également possible d’ouvrir globalement les flux vers la zone de services.

Les deux méthodes d’ouvertures de flux (restrictives/permissives) sont détaillées ci-dessous.

Restrictives

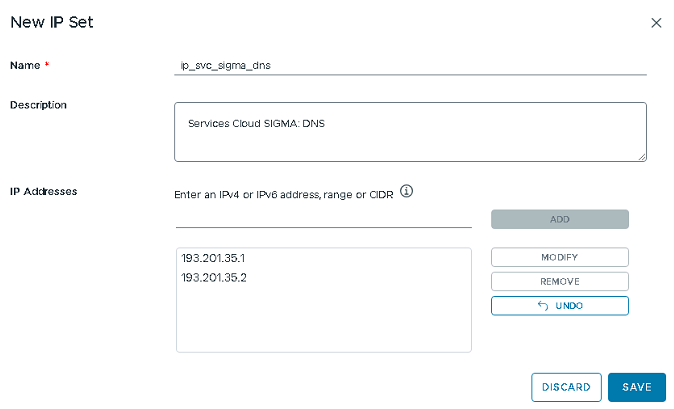

Mise en place des règles DNS Cloud SIGMA

Cette procédure est valable pour le service DNS Cloud SIGMA, mais elle peut être adaptée pour tout autre DNS publique visé (le nom des objets et l’adressage seront donc à adapter en conséquence).

Étapes | Actions | Visualisations | Commentaires | Chemin d’accès |

|---|---|---|---|---|

1 | Créer un IP Set avec le nom du service (ip_svc_sigma_dns) et y inclure les 2 IPs du services DNS :

|  | Cet objet sera utilisé ultérieurement sur le Distributed Firewall (DFW - Data Center Group). | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security : IP Sets :: NEW |

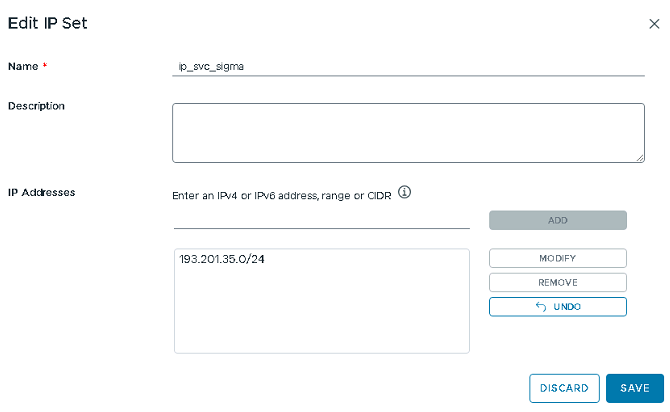

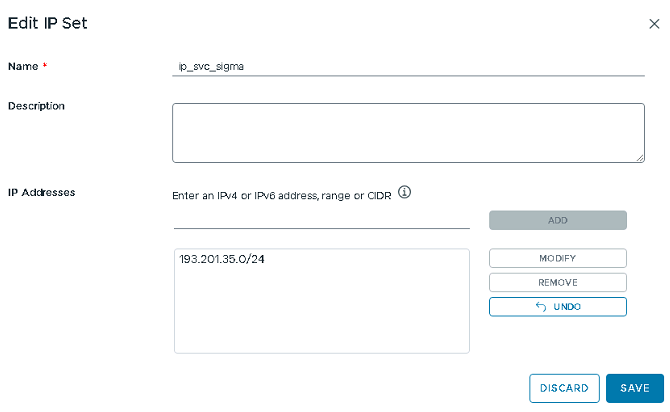

2 | Créer un second IP Set (ip_svc_sigma) contenant la plage réseau des services Cloud SIGMA

|  | Cet objet sera utilisé ultérieurement sur le Gateway Firewall (GFW - Edge Gateway). | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security : IP Sets :: NEW |

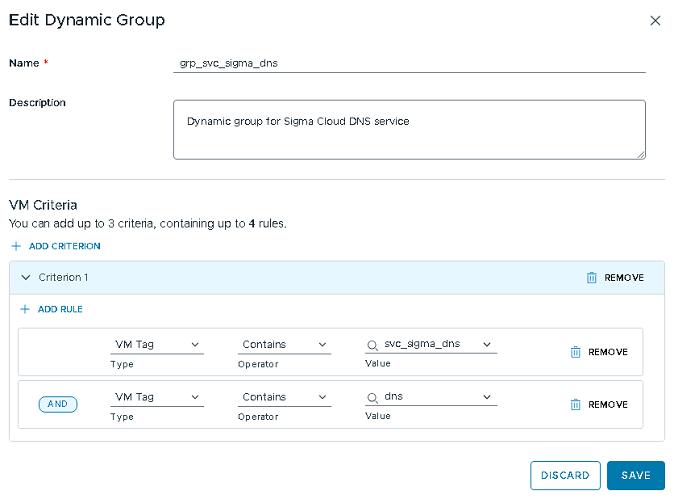

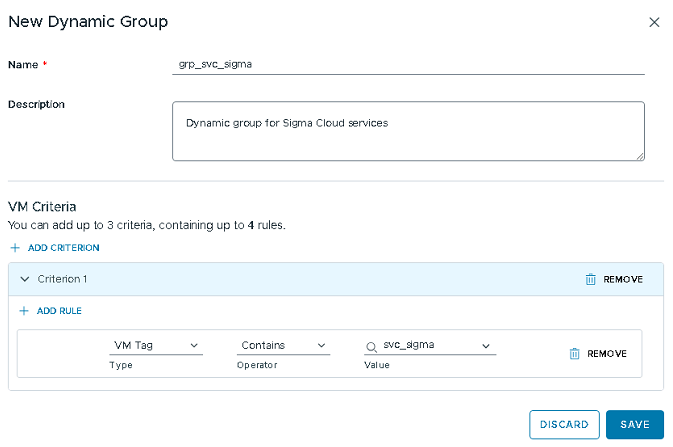

3 | Créer un dynamic group avec le nom du service (exemple : grp_svc_sigma_dns) et y inclure les 2 règles suivantes :

|  | Ce groupe sera utilisé ultérieurement sur le Distributed Firewall (DFW - Data Center Group). Le nombre de tags étant limité à 25 sur une VM, pour contrer cette limite nous utiliserons des tags combinés pour la mise en place des accès. Chaque VM disposera d’un seul tag pour accéder aux services Cloud SIGMA. Si les services évoluent, le tag associé à la VM sera adapté en conséquence. | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security : Dynamic Groups :: NEW |

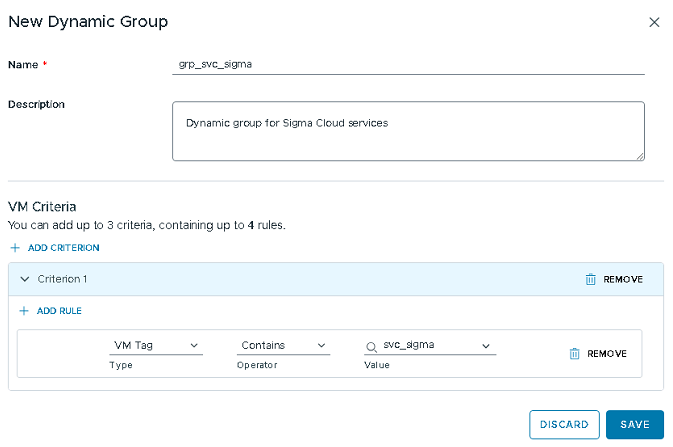

4 | Créer un second dynamic group plus générique (exemple : grp_svc_sigma) et y inclure la règle suivante :

|  | Ce groupe sera utilisé ultérieurement sur le Gateway Firewall (GFW - Edge Gateway). | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security : Dynamic Groups :: NEW |

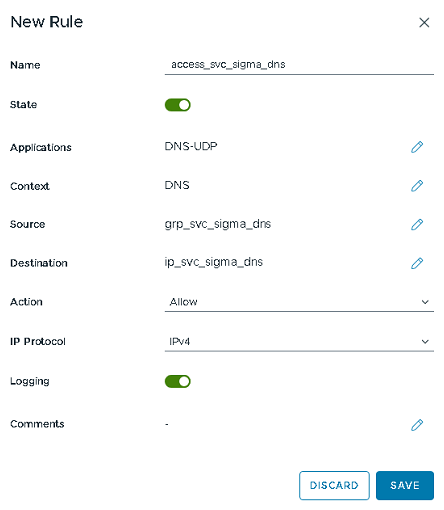

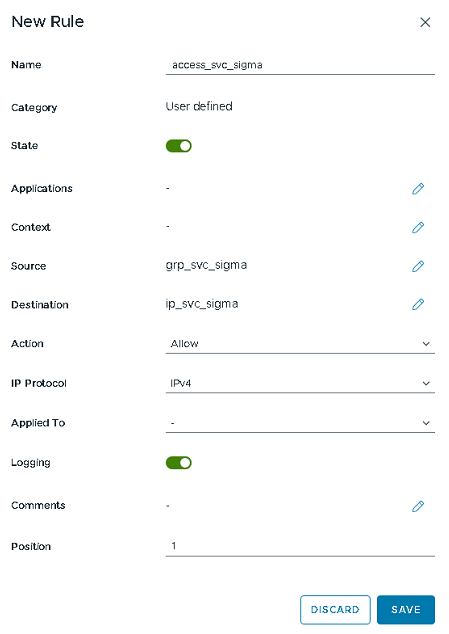

5 | Créer une règle DFW permettant l’accès au service depuis les ressources (VMs) affectées au tag. |  | Il est important de spécifier le “Context” avec la valeur “DNS”. Cela permettra au DFW de conserver en cache les résolutions DNS effectuées pour les services qui seront implémentés en FQDN.

NB : le champ Applications peut contenir d’autres protocoles si un besoin le nécessite | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Distributed Firewall :: NEW |

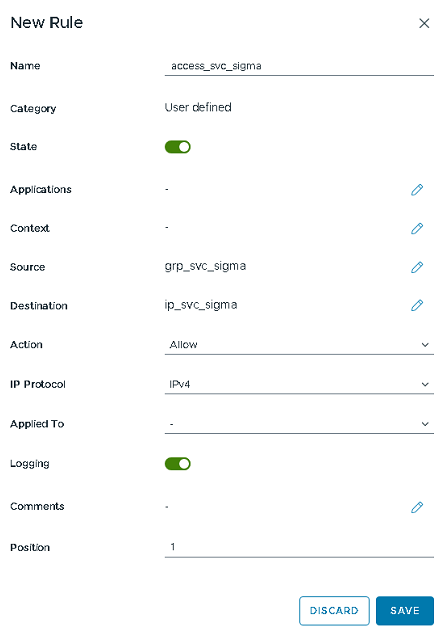

6 | Créer une règle GFW permettant l’accès au service depuis les ressources (VMs) affectées au tag. |  | Cette règle est volontairement “large”, car le filtrage sur le FQDN est réalisé sur le Distributed Firewall (FQDN non supporté sur la Edge Gateway). | Networking :: Edge Gateways :: nan-w01-p-<tenant>-t1-01 :: Services : Firewall :: NEW |

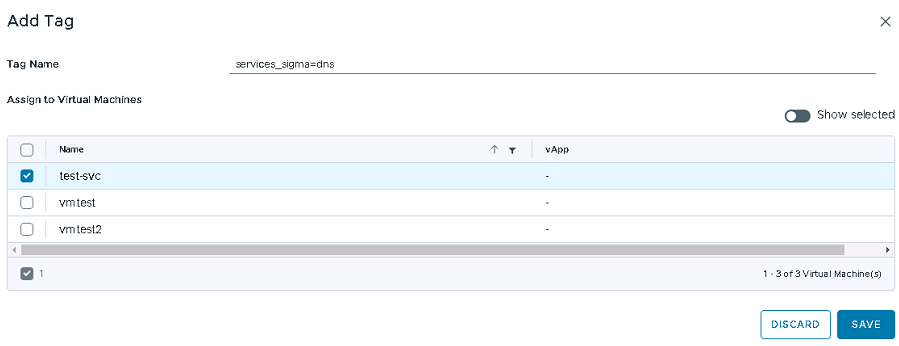

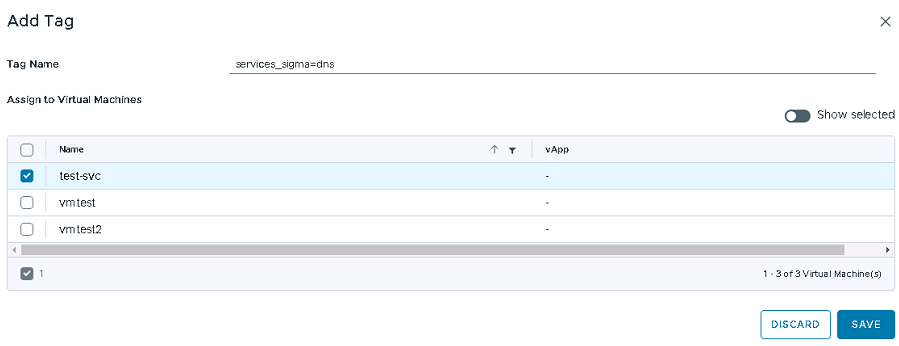

7 | Créer un tag nommé “svc_sigma=dns” et l’affecter aux VMs qui nécessitent un accès au service. |  | Dès lors, l’accès au service DNS est effectif. Le tag devra être affecté à toute nouvelle machine qui nécessite un accès aux services Cloud SIGMA. | Networking :: Security Tags :: NEW |

Mise en place des règles vers un autre service Cloud SIGMA

Dans cet exemple, nous utiliserons le service NTP. Les ouvertures de flux vers les autres services Cloud SIGMA fonctionnent sur le même principe.

Étapes | Actions | Visualisations | Commentaires | Chemin d’accès |

|---|---|---|---|---|

1 | Création de l’Attribut FQDN | Faire la demande auprès de l'équipe Cloud Sigma en spécifiant les FQDN à créer. | ||

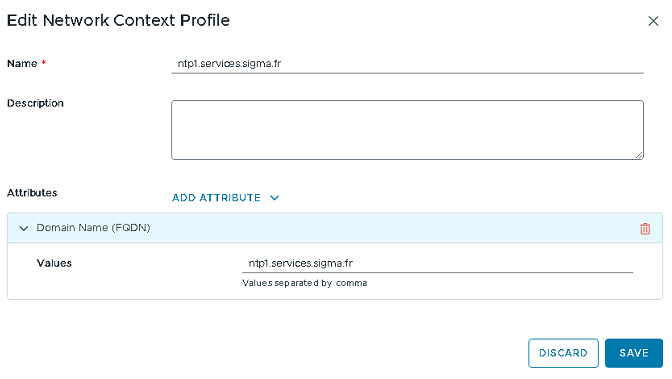

2 | Créer un Network Context profile avec le nom FQDN du service (ntp1.services.sigma.fr) et y inclure le FQDN du services ntp1.services.sigma.fr. Répéter la même opération pour ntp2.services.sigma.fr. |  | Si une erreur similaire est constatée, contacter le support SIGMA :  | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security : Network Context Profiles :: NEW |

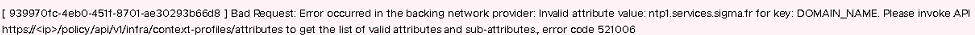

3 | Créer un dynamic group avec le nom du service (exemple : grp_svc_sigma_ntp) et y inclure les 2 règles suivantes :

|  | Ce groupe sera utilisé ultérieurement sur le Distributed Firewall (DFW - Data Center Group). | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security : Dynamic Groups :: NEW |

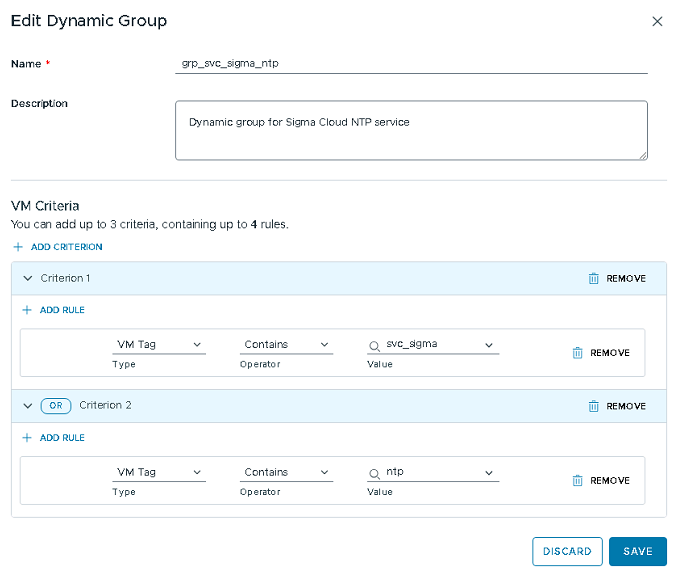

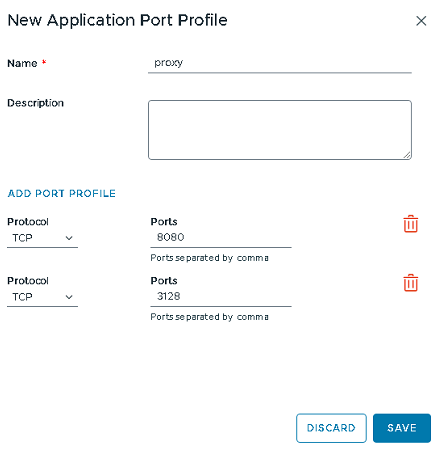

4 | Créer une règle DFW permettant l’accès au service depuis les ressources (VMs) affectées au tag. |  | La destination s’applique au niveau du Context (voir capture visualisations)

Dans le cas d’un autre service, il est possible que le protocole et le ports n’existent pas par défaut. Il faut donc créer un Application Port Profile. Exemple :  NB : les règles FQDN ne fonctionnent pas pour l’ICMP | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Distributed Firewall :: NEW |

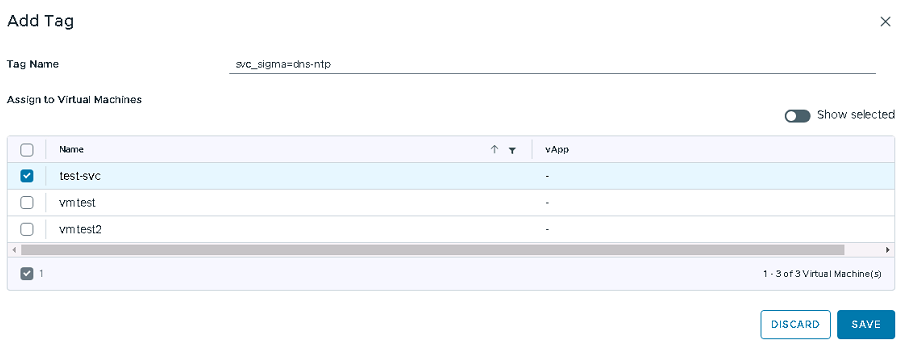

5 | Créer un tag nommé “svc_sigma=dns-ntp” et l’affecter aux VMs qui nécessitent un accès au service. |  | Cas d’usage :

Le mot clé “dns” doit toujours figurer dans le tag. Le cas échéant, les FQDN des autres services ne seront jamais résolus. NB : la longueur d’un tag est comprise entre 1 et 128 caractères. Privilégier des noms courts. Le tag devra être affecté à toute nouvelle machine qui nécessite un accès aux services Cloud SIGMA. | Networking :: Security Tags :: NEW |

Permissives

Mise en place des règles vers l’intégralité des services Cloud SIGMA

Étapes | Actions | Visualisations | Commentaires | Chemin d’accès |

|---|---|---|---|---|

1 | Créer un IP Set (ip_svc_sigma) contenant la plage réseau des services Cloud SIGMA

|  | Cet objet sera utilisé ultérieurement sur le Distributed Firewall (DFW - Data Center Group) et sur le Gateway Firewall (GFW - Edge Gateway). | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security : IP Sets :: NEW |

2 | Créer un dynamic group générique (exemple : grp_svc_sigma) et y inclure la règle suivante :

|  | Ce groupe sera utilisé ultérieurement ultérieurement sur le Distributed Firewall (DFW - Data Center Group) et sur le Gateway Firewall (GFW - Edge Gateway). | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Security : Dynamic Groups :: NEW |

3 | Créer une règle DFW permettant l’accès aux services depuis les ressources (VMs) affectées au tag. |  | Networking :: Data Center Groups :: <tenant>_Vdcgroup :: Distributed Firewall :: NEW | |

4 | Créer une règle GFW permettant l’accès aux services depuis les ressources (VMs) affectées au tag. |  | Networking :: Edge Gateways :: nan-w01-p-<tenant>-t1-01 :: Services : Firewall :: NEW | |

5 | Créer un tag nommé “svc_sigma” et l’affecter aux VMs qui nécessitent un accès au service. |  | Dès lors, l’accès aux différents services est effectif. Le tag devra être affecté à toute nouvelle machine qui nécessite un accès aux services Cloud SIGMA. | Networking :: Security Tags :: NEW |